小白加速器破解过程,提取85个服务器,可ssr连接

作者:风月 日期:2019-05-11 19:56:49 浏览:3439 分类:实用软件

不久前分享过小白小白加速器加速器的破解版,这里分享下破解教程,顺便把提取了的85个服务器ssr连接信息附上,直接起飞了。

小白加速器破解思路

1. 原贴说可以修改时间(软件通过判断本地时间是否达到服务器的用户到期时间来管理用户)达到目的

1.1 通过修改服务器的返回内容来修改时间

1.2 通过修改获取本地时间

1.3 通过本地时间和网络时间的比较,以上上个地方任意修改一处即可

步骤

首先无壳, 省事儿

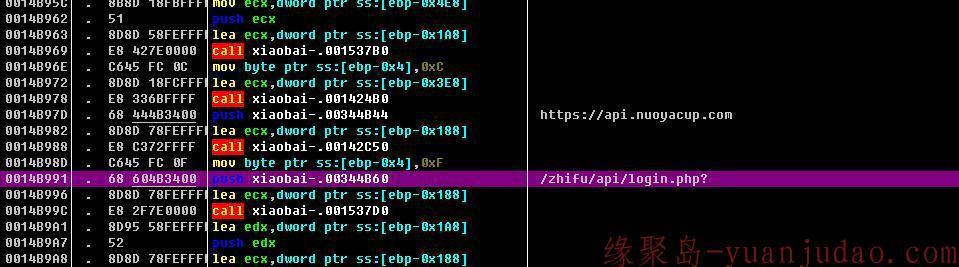

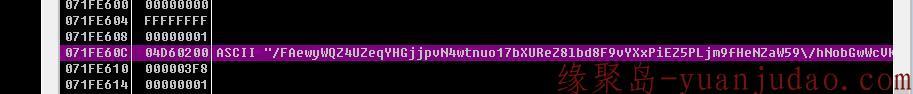

1.像这种带网络验证的… 搜http吧

3.搜到两个关键函数

http://api.nuoyacup.com/zhifu/api/login.php http://api.nuoyacup.com/zhifu/api/getoneuserendtime.php

明显一个是登录的

一个是获取时长的

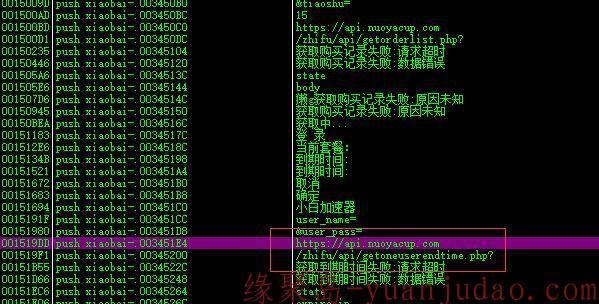

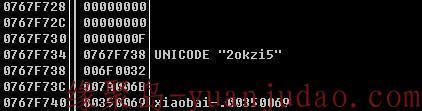

3.1 跟踪上面的两个函数, 可以获取到参数, 以及在堆栈里面获取到具体传递的参数

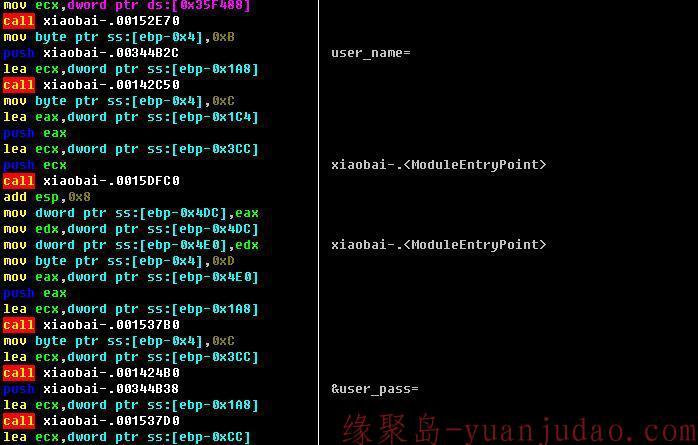

http://api.nuoyacup.com/zhifu/api/login.php?user_name=XB6830504733&user_pass=9Ilb8iC7BE6/8Cn5Ok/CBQ== http://api.nuoyacup.com/zhifu/api/getoneuserendtime.php?user_name=XB6830504733&user_pass=2okzi5

3.1.1 分别打断点, 发现未走到getoneuserendtime时已经获取到了时间, 肯定是login的时候获取了时间, 然后getoneuserendtime这里是一个心跳, 实时跟新用户的时间(od中显示3000ms)

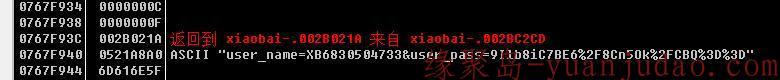

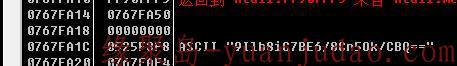

3.1.1.1 图一的地址, 明显是密码加密了(原密码为图二) , 复制到浏览器中发现返回的是”没有该用户”..

3.1.1.2 由于是.Net的估计.Net的url经过了特殊字符的处理, 继续跟踪找到原密码加密 图三 经过url编码解密之后得到上面的这个

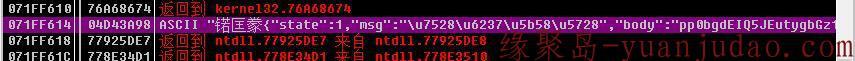

3.2 获取到上面连接的结果(直接敲的浏览器中)

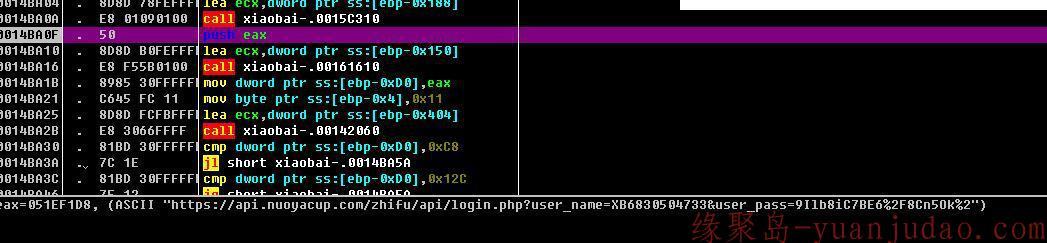

http://api.nuoyacup.com/zhifu/api/login.php?user_name=XB6830504733&user_pass=9Ilb8iC7BE6/8Cn5Ok/CBQ==

3.2.1 结果如下:

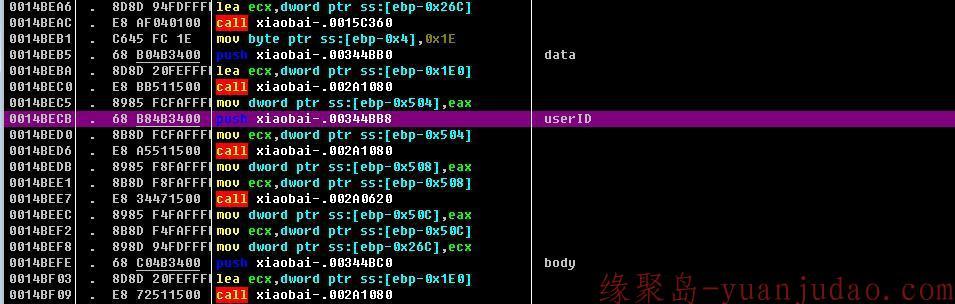

{"state":1,"msg":"\u7528\u6237\u5b58\u5728","body":"pp......","data":{"userID":238830}}3.2.2 明显body里面的内容加密了, 跟踪堆栈

http://api.nuoyacup.com/zhifu/api/login.php?user_name=XB6830504733&user_pass=9Ilb8iC7BE6/8Cn5Ok/CBQ==3.1.1.3 上面是url编码后的, 如果想找可以接着在堆栈找到原始的加密密码:

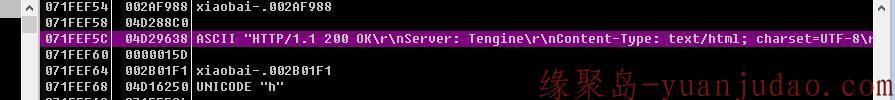

3.2.3 找到了软件解密body之后或设置一些值:

3.2.4 解密body后 本来接下来想修改body里面的日期, 然后修正一下

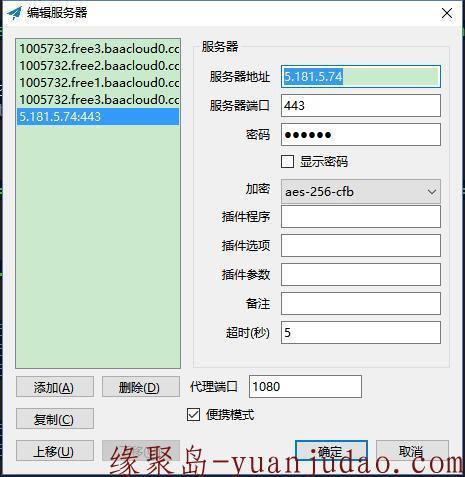

getoneuserendtime的日期然后发现没有必要了!!!!! 他居然把账号密码放在了Body里面!!!!!!!!!(正确的方式是放在服务器上进行控制)3.2.5 账号密码如下: 典型的shadowsocks

账号密码放附件里面(居然有85个服务器 = = )

3.2.6 测试成功

- 上一篇:幽灵行动:未来战士v1.8.0完整+全DLC

- 下一篇:老司机必备,常用磁力搜索网站

猜你还喜欢

- 04-25 诊所医院超常规抖音运营管理思维

- 04-04 [笔刷] 337期全中文笔刷大合集,全网分类最精准,iPad手绘强推!

- 03-01 樱花妹攻略

- 12-06 [上传下载] 比特彗星(BitComet) v2.05 解锁全功能豪华版

- 11-28 [资料] 手机、电脑绿幕虚拟直播教程

- 11-10 城阳电工电路:家庭电路问题频出,一路寻找发电厂的奇怪之旅!

- 11-10 【爆料】小杨哥直播间惊现教父探花女主角!性感诱惑引发疯狂猜测,到底是真是假?!

- 11-08 筱田阿姨作品赏析:阿姨你好啊,我是健次郎的同学

- 11-08 霓虹之乐:当日本妹子在街头与“中国”游客搭讪…… 你敢上车吗?

- 11-07 台北市前港公園《黑男邱比特》带球撞人

- 11-06 [绘图软件] 中望CAD2024SP1.1中望cad2024中文破解版

- 11-05 《王者荣耀》精品教程带你掌握王者技巧(包含小棉花最全23个英雄教学)

取消回复欢迎 你 发表评论:

-

- 最新文章

- 热门文章

- 热评文章

诊所医院超常规抖音运营管理思维

滴滴出行免费领15元顺风车立减券

![[课程] 女性必备护肤课,带你轻松养出逆龄好肌肤【完结】](https://www.yuanjudao.com/zb_users/upload/2024/04/20240412165544171291214480491.png)

[课程] 女性必备护肤课,带你轻松养出逆龄好肌肤【完结】

![[课程] 《风水 算命系列课程》九合集 新年顺风顺水[pdf.mp4]](https://fs-im-kefu.7moor-fs1.com/ly/4d2c3f00-7d4c-11e5-af15-41bf63ae4ea0/1712788088652/《风水 算命系列课程》九合集 新年顺风顺水[pdf.mp4].jpg)

[课程] 《风水 算命系列课程》九合集 新年顺风顺水[pdf.mp4]

![[短剧] 下架短剧小合集](https://www.yuanjudao.com/zb_users/upload/2024/04/20240412164918171291175893070.jpeg)

[短剧] 下架短剧小合集

![[资料] AI行业最新资料大全(391份)](https://www.yuanjudao.com/zb_users/upload/2024/04/20240409180135171265689528619.jpeg)

[资料] AI行业最新资料大全(391份)

![[书籍] 【私人珍藏精品好书A-100部】](https://www.yuanjudao.com/zb_users/upload/2024/04/20240408163154171256511453051.png)

[书籍] 【私人珍藏精品好书A-100部】

![[书籍] TXT电子书大合集(70000本)](https://www.yuanjudao.com/zb_users/upload/2024/04/20240408162655171256481563013.jpeg)

[书籍] TXT电子书大合集(70000本)

![[翻译识别] Pot v2.7.9 跨平台划词翻译和OCR工具](https://www.yuanjudao.com/zb_users/upload/2024/04/20240404173358171222323898322.jpeg)

[翻译识别] Pot v2.7.9 跨平台划词翻译和OCR工具

![[素材资源] 短视频剪辑配音音效库(9000+)](https://www.yuanjudao.com/zb_users/upload/2024/04/20240404171827171222230789292.png)

[素材资源] 短视频剪辑配音音效库(9000+)

- 最新评论

-

有意思的片子sdssds3 评论于:03-22

很久就想看啦。谢谢楼主sdssds3 评论于:03-22

经典永留存bantiaomin 评论于:02-08

看看在说四个眼 评论于:02-03

gooooooodflyingmoon 评论于:01-04

コメント我喜双中国、万分感谢t3taira 评论于:08-30

好评推荐bbaa365 评论于:08-28

加油很好啊军子混混 评论于:08-20

感谢分享123yaonie 评论于:08-19

不知道算不算,毕竟这集早就有了,今年莫名又被拿出来播观棋 评论于:08-16

- 热门tag

![[笔刷] 337期全中文笔刷大合集,全网分类最精准,iPad手绘强推!](https://www.yuanjudao.com/zb_users/upload/2024/04/20240404161420171221846074126.png)

![[英语教育] 新概念英语视频教程](https://www.yuanjudao.com/zb_users/upload/2024/04/20240404104614171219877474998.jpeg)